Posts recentes

Cadastro de dispositivo no Pix: evolução e desafios para as instituições reguladas

Mudanças ampliam as possibilidades tecnológicas para...

CVM reconhece tecnologia de geolocalização como alternativa no Onboarding de clientes

Entenda como o abuso de promoções afeta campanhas de...

Qualidade dos dados: o fator de decisão para desenvolver ou contratar uma solução para prevenção de fraude

Explore o dilema de desenvolver versus contratar no...

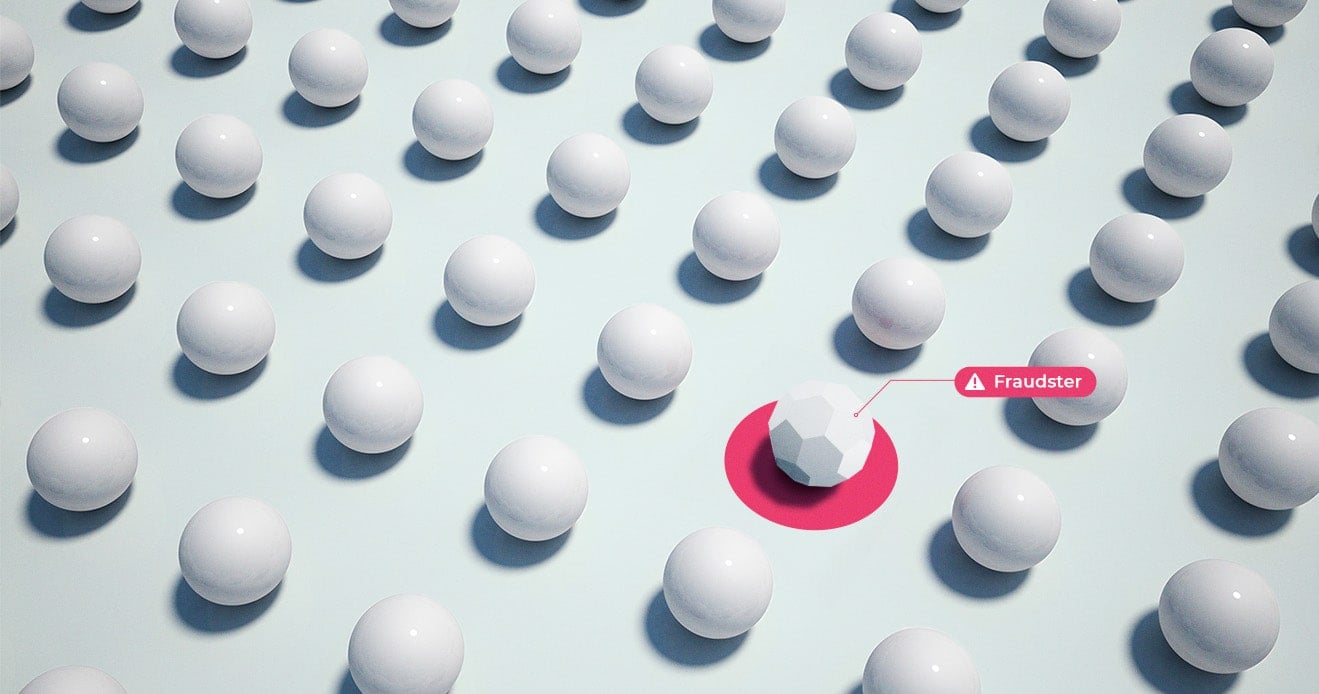

Como os fraudadores encontram formas de driblar as ferramentas de prevenção a fraudes (e como estar sempre um passo à frente)

Saiba como os fraudadores superam as ferramentas de...

O papel essencial da colaboração entre prevenção de fraudes e marketing para combater o abuso de cupons

Colaboração entre marketing e prevenção de fraudes é...

Os custos ocultos nas estratégias internas de prevenção de fraudes

Investir em uma solução de prevenção contra fraudes de...